Zjawisko inżynierii społecznej pojawiło się dużo wcześniej niż internet i portale społecznościowe. Jednak teraz, kiedy większą część spraw załatwiamy w sieci, warto mieć świadomość zagrożenia, które na nas czyhają.

Inżynieria społeczna

Można się spotkać również z takim określeniem jak socjotechnika. Jest to szereg metod, które wykorzystują psychologię, aby wyłudzić od ludzi określone informacje, albo skłonić ich do konkretnych działań. Przestępcy, którzy korzystają z tych metod, nie próbują przebić się przez programy chroniące system. Uderzają bezpośrednio w człowieka wykorzystując wiedzę o tym, jak działa jego psychika.

Często w tym celu śledzą swoje ofiary na portalach społecznościowych, dzięki czemu poznają schematy zachowań i są w stanie rozpoznać „słaby punkt” ofiary. Przestępcy robią to w różnych celach. Najczęściej zależy im na wyłudzeniu haseł do kont, kodów dostępu, nie tylko do internetowych zasobów, ale również fizycznych miejsc, w których są wartościowe dla nich rzeczy bądź informacje.

Sztuka podstępu w wykonaniu polityka rosyjskiej opozycji

Aleksiej Nawalny, który został otruty 20 sierpnia 2020 roku, postanowił wykorzystać metody socjotechniki, aby wydać prawdę na światło dzienne. W tym celu odbył rozmowę telefoniczną z członkiem Federalnej Służby Bezpieczeństwa podając się za asystenta byłego szefa FSB. Nawalny uśpił czujność rozmówcy korzystając z aplikacji zmieniającej numer na taki, który nie wzbudzał podejrzeń, o przypominał ten, z którego korzystają służby FSB.

Przekonując swojego niedoszłego zabójcę o tym, że rozmowa odbywa się w celu sporządzenia raportu dla zwierzchników Nawalny uzyskał szereg informacji. Oficer FSB nie tylko wyjawił to, że brał udział w zamachu na życie polityka, ale przedstawił jego szczegółowy plan i nazwiska osób, które razem z nim były w grupie.

W konsekwencji rozpoczęło się międzynarodowe śledztwo, a Rosja została wezwana do zaprzestania stosowania przemocy wobec opozycjonistów. W obliczu ujawnienia przestępstwa pod znakiem zapytania stanęły stosunki Unii Europejskiej z Rosją.

Powyższy przykład pokazuje nam, że każdy może w łatwy sposób wyłudzić od innych poufne informacje. Być może nagłośnienie sprawy Nawalnego pozwoli podjąć działania, które zapobiegną kolejnym tragicznym wydarzeniom. Z drugiej jednaj strony, rzesze ludzi dostrzegło w tym szansę na pozyskanie tajnych informacji. W świetle tego, polityk bez większego problemu, używając aplikacji i podając się za kogoś innego, otrzymał informacje na temat planowanego zabójstwa, uzyskanie haseł i kodów dostępów wydaje się dziecinnie proste.

Sztuczki stosowane w inżynierii społecznej

Socjotechnikami zostają osoby pewne siebie, dla których kontakt z innymi ludźmi przychodzi naturalnie. Ich zdolności interpersonalne są wysoko rozwinięte. Potrafią stosować techniki manipulacji w taki sposób, aby osiągnąć swój cel nie wzbudzając podejrzeń. Każdy kto zajmuje się socjotechniką zna się doskonale na ludzkiej psychologii i wykorzystuje schematy działań.

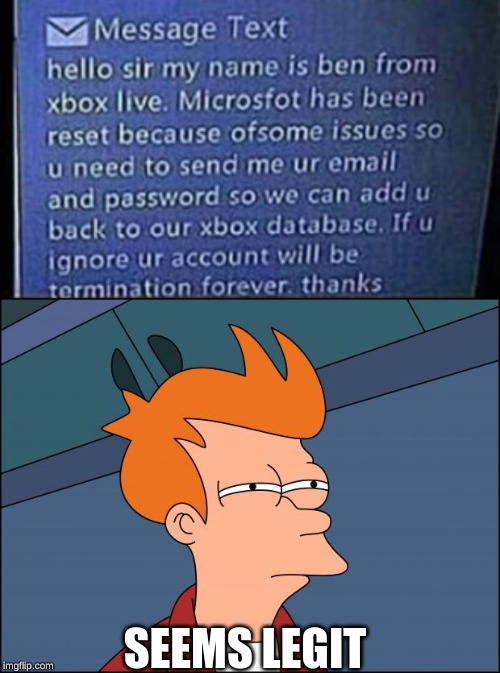

Jedną ze sztuczek stosowanych przez przestępców jest wzbudzenie w ofierze poczucia zagrożenia. W czasie stresujących sytuacji ludzie działają pochopnie, nie analizując dokładnie sytuacji. Przekonani o tym, że na reakcję pozostało niewiele czasu, ludzie zapominają o zasadach bezpieczeństwa. Najbardziej rozpowszechnione przykłady takich sytuacji to próba przekonania ofiar o tym, że:

- bank przestanie działać;

- członek rodziny miał wypadek i potrzebny jest przelew;

- konieczne jest otwarcie pliku, by nie doszło do zniszczenia urządzenia;

- nastąpiły zmiany w danych do przelewu.

Często stosowaną techniką jest skłanianie ofiary do kliknięcia w dany link lub pobrania szkodliwego pliku z maila. W tym przypadku, ofiara sama otwiera furtkę hakerowi. Co dalej robi taki złośliwy program? To już zależy od wyobraźni atakującego. Może to być keylogger zapisujący historię kliknięć, albo złośliwy program podobny do sławnego Petya…

Czy są sposoby na uniknięcie cyberprzestępstw?

Przede wszystkim należy regularnie podnosić poziom swojej wiedzy na temat zagrożeń. Jest wiele firm, które proponują szkolenia z zakresu sposobów bronienia się przed takim niebezpieczeństwem.

Można skorzystać również z kontrolowanych testów socjotechnicznych. Polegają one na zleceniu komuś ataku, który będzie wykonany pod kontrolą. Dzięki takiemu działaniu można przekonać się o poziomie obecnych zabezpieczeń, a także dowiedzieć się, co należy poprawić, aby poziom ten był wyższy.

Oczywiście podstawą na komputerach z Windowsem jest antywirus, który na bieżąco będzie analizować to co się dzieje w tle. Wyłapie on podejrzane pliki, co zmniejsza ryzyko ataku, a tym samym zmniejsza prawdopodobieństwo utraty zarówno finansów, jak i poufnych informacji.

Nie da się zabezpieczyć przed atakami w 100%, bo ufając innym, ciężko przewidzieć czy akurat ktoś nas nie oszukuje i nie próbuje uzyskać konkretnych informacji. Najważniejsze to zachować czujność, szczególnie w kontakcie przez komunikatory i e-maile. Jeśli w firmie dostaniesz podejrzanego maila, to przed klikaniem w załącznik skontaktuj się z działem IT.

Instagram SAPSAN: LINK

Instagram Autora: LINK

Grupa na FB: LINK